Tháng 4 có vẻ là tháng hạn với giới bảo mật website, khi các vấn đề bảo mật nghiêm trọng đến dồn dập, mới nhất là từ cPanel, phần mềm quản lý Hosting số 1 thế giới.

Theo thông báo từ chính cPanel, họ vừa vá các lỗ hổng bảo mật ở cấp độ cực kỳ nghiêm trọng – cho phép tin tặc tấn công tài khoản cPanel trên Hosting và từ đó có thể chiếm quyền quản trị, gây hại cho hàng triệu websites.

Lỗ hổng có mã là CVE-2023-29489, được phát hiện và thông báo chi tiết bởi các chuyên gia bảo mật John Lightsey và Sergey Temnikov, Shubham Shah.

Chi tiết lỗ hổng CVE-2023-29489 trên cPanel

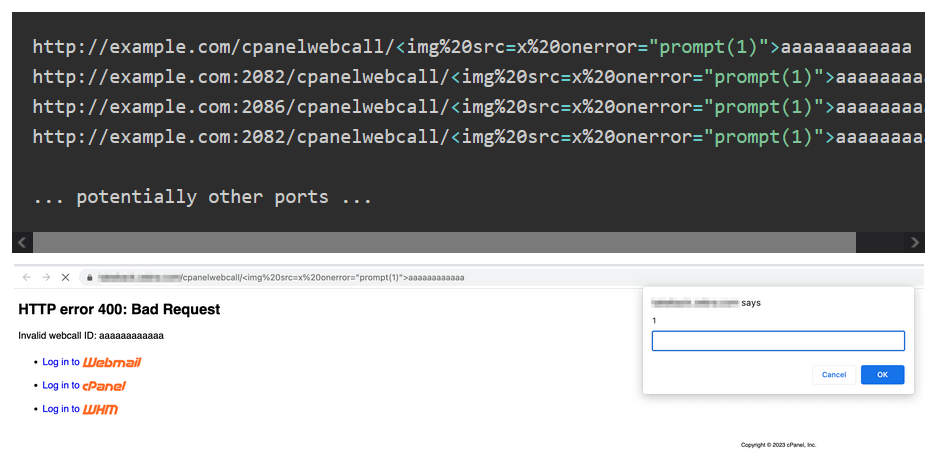

Lỗ hổng bắt nguồn từ lỗi Invalid Webcall ID, cho phép kẻ xấu thực hiện phương thức tấn công XSS (Cross Site Scripting), cụ thể là thực thi các đoạn mã độc trực tiếp trên trình duyệt người dùng để ăn cắp cookie đăng nhập hoặc tạo popup chuyển hướng, lừa đảo,…

Lợi dụng lỗ hổng này, hacker có thể tấn công hầu hết các cổng (port) trên cPanel, kể cả cổng 80 và 453 nơi các website đang hoạt động. Từ đó, hacker có thể tải bất cứ thứ gì họ muốn lên website của người dùng.

Điều tồi tệ là với kiểu tấn công này, người dùng rất khó phát hiện sớm và khi phát hiện ra, việc xử lý là vô cùng nan giải, thậm chí phải xóa bỏ mọi thứ trên hosting để cài lại từ đầu.

Lỗ hổng này có thể được khắc phục bằng cách nâng cấp lên bất kỳ phiên bản cPanel nào sau đây trở lên:

- 11.109.9999.116

- 11.108.0.13

- 11.106.0.18

- 11.102.0.31

Dòng thời gian về sự cố bảo mật này từ lúc được Shubham Shah phát hiện:

- Ngày 23 tháng 1 năm 2023 : Tiết lộ lỗ hổng XSS cho cPanel thông qua

security@cpanel.net. - Ngày 23 tháng 1 năm 2023 : Xác nhận từ cPanel rằng họ đã nhận được lỗ hổng và đang điều tra thêm.

- Ngày 13 tháng 2 năm 2023 : Lỗ hổng được cPanel xác nhận và chỉ định

SEC-669. Bản phát hành bản sửa lỗi bảo mật được nhắm mục tiêu sẽ ra mắt sau vài tuần nữa. - Ngày 1 tháng 3 năm 2023 : Lỗ hổng được khắc phục và tiết lộ công khai trên trang web cPanel .

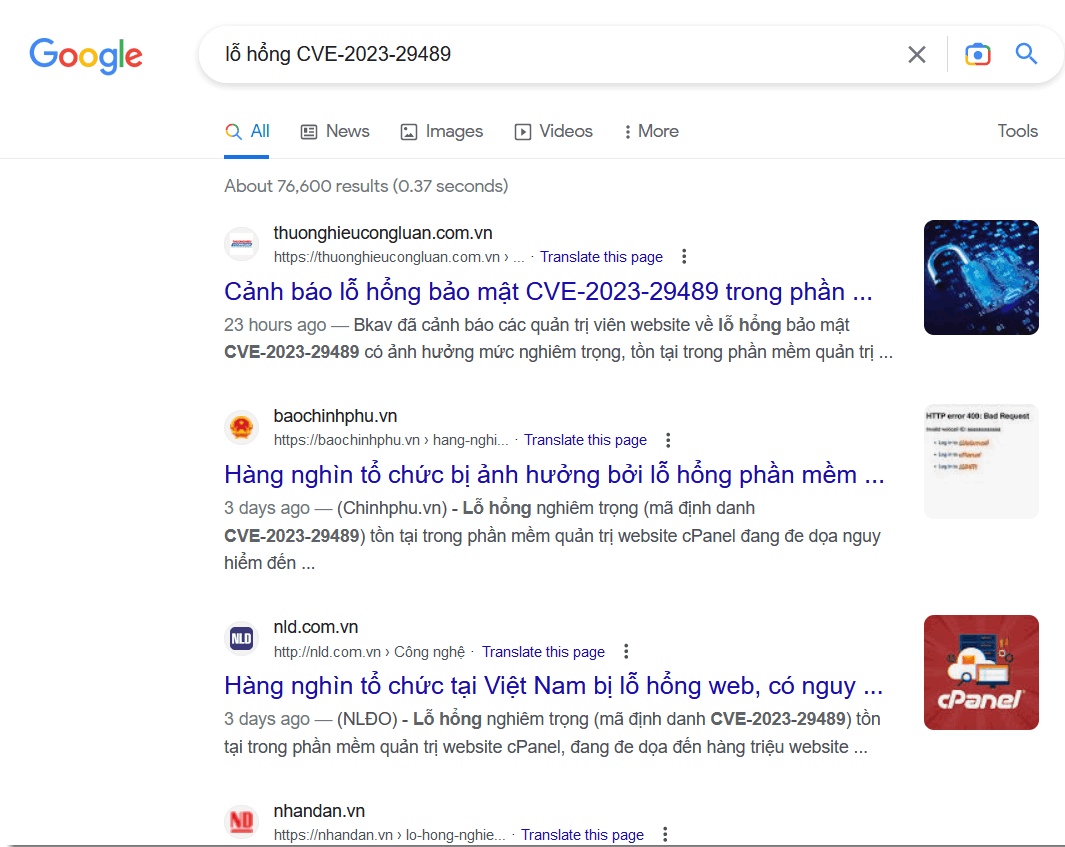

Dù cPanel đã tiết lộ khá sớm nhưng lỗ hổng lại không được công khai rộng rãi trên các trang tin bảo mật quốc tế, cho đến khi nó được cảnh báo trên trang Cơ sở dữ liệu bảo mật quốc gia của Viện Tiêu Chuẩn và Công nghệ Hoa Kỳ (NIST) vào cuối tháng 4.

Tiếp đó các trang bảo mật quốc tế cũng đồng loạt đưa tin, và BKAV của chúng ta cũng nhanh nhẩu bắt trend, tin tức thông báo rộng khắp trên báo chí VN:

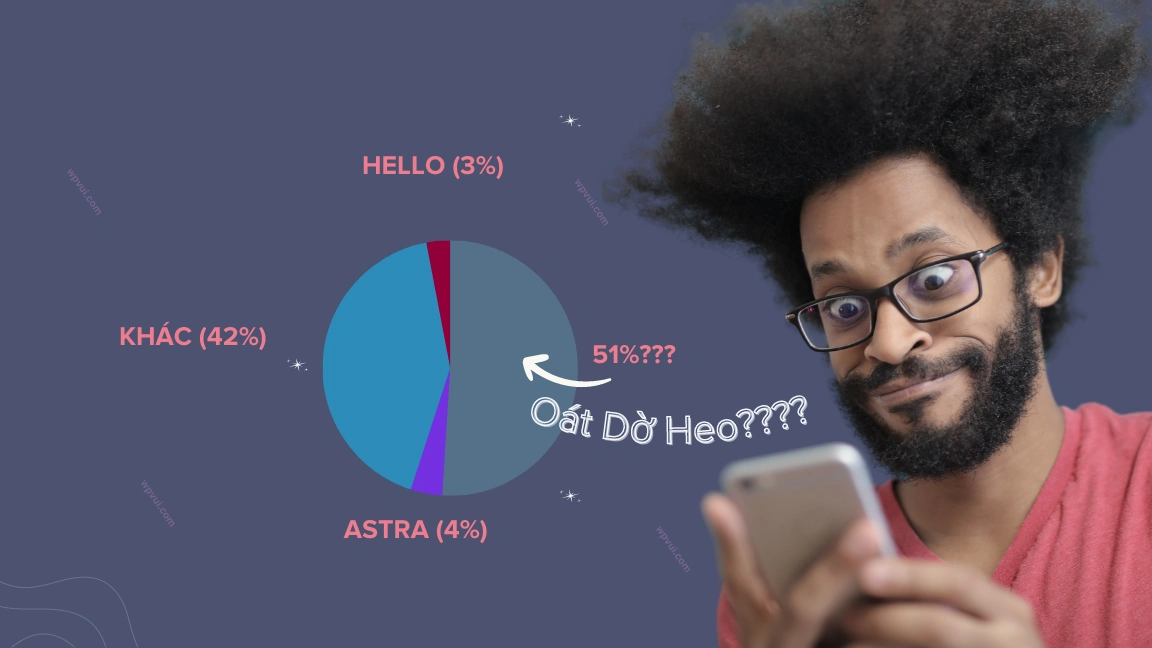

Mức độ ảnh hưởng của lỗ hổng CVE-2023-29489

Lỗ hổng CVE-2023-29489 cho phép kẻ xấu chiếm toàn bộ quyền truy cập websites trên hosting khi hack thành công, tức mức độ thiệt hại cực kỳ lớn – khi bị hack thì tỉ lệ chết là 100%, vì hacker không chiếm quyền cho vui.

Hơn 90% các vụ hack được thực hiện tự động bởi bot của hacker, và luôn có các hành động gây hại tiếp theo mỗi khi hacker chiếm quyền thành công, như chèn backdoor, malware, mã hóa dữ liệu để tống tiền, chèn link quảng cáo, lừa đảo, blackhat SEO,..

Tuy nhiên, dù thiệt hại cực kỳ nghiêm trọng nếu bị hack, nhưng khả năng hack thành công trong vụ này lại không quá cao đối với đa số người dùng bình thường.

Nguyên nhân là cPanel là phần mềm trả phí, thường được các công ty hosting & các nhà cung cấp dịch vụ hosting nhỏ mua để cung cấp shared hosting cho người dùng cuối. Trên cPanel tính năng auto update thường được bật tự động bởi hầu hết nhà cung cấp.

Khi lỗ hổng CVE-2023-29489 được công khai thì hầu hết người dùng đã được update lên phiên bản cPanel mới, và lỗ hổng đã được vá kín, hacker không còn khai thác được nữa.

Dù vậy, vẫn có một bộ phận người dùng và dịch vụ hosting nhỏ không bật tính năng auto update, hoặc không gia hạn license để được auto update, thậm chí có thể dùng các bản crack/ nulled – đây là các bản không có tính năng update tự động.

Con số hơn 1 triệu công ty, cá nhân dùng cPanel là thống kê chính thống, số lượng dùng nulled, crack hoặc không gia hạn license nằm ngoài vùng phủ sóng, do đó, số nạn nhân của CVE-2023-29489 chắc chắn không ít.

Bạn cần làm gì để tránh CVE-2023-29489 trên cPanel?

Rất đơn giản, nếu bạn dùng các dịch vụ hosting uy tín như AZDIGI, Hawkhost, Stablehost, A2Hosting, SiteGround,… thì cứ ngồi rung đùi, 99% các dịch vụ này có bật auto update cho cPanel.

Nếu bạn mua cPanel dùng riêng, thì hãy kiểm tra và bật tính năng auto update cho cPanel:

Còn trường hợp dùng nulled/ crack hay các dịch vụ hosting kém tên tuổi, hãy chắc chắn kiểm tra cPanel ít nhất là các phiên bản sau trở lên:

- 11.109.9999.116

- 11.108.0.13

- 11.106.0.18

- 11.102.0.31

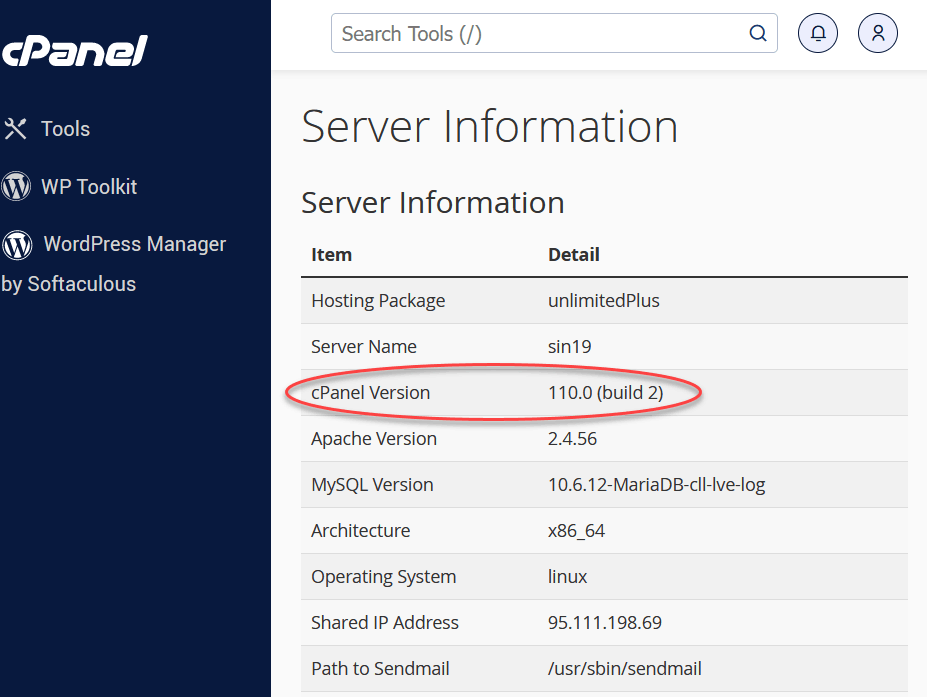

Để kiểm tra phiên bản cPanel đang dùng, bạn hãy truy cập cPanel, vào mục Server Information để xem nhé, lưu ý rằng phiên bản cPanel sẽ bỏ qua số 11 ở đầu và các số sau, chỉ hiển thị dãy số in đậm ở trên, ví dụ hình này là cPanel trên Stablehost, là phiên bản 11.110.xxx, đảm bảo an toàn:

Vậy nhỡ hacker đã tấn công trước khi update?

Trường hợp này ít xảy ra, vì lỗ hổng này được phát hiện qua rà soát của các chuyên gia White Hat và được thông báo để cPanel fix rất nhanh sau đó.

Lỡ web bạn đã bị tấn công, thì thực hiện tuần tự các bước sau đây:

- Đổi mật khẩu cPanel và kiểm tra xem cPanel đã được update chưa, nếu chưa thì tự update hoặc yêu cầu dịch vụ cung cấp họ update.

- Đổi mật khẩu các tài khoản FTP trên Hosting.

- Đổi mật khẩu toàn bộ websites có trên Hosting.

- Rà soát và xóa hết các User lạ nếu có trên Hosting.

- Thực hiện Backup toàn bộ Hosting, sau đó chạy chương trình Malware Scan trên cPanel để nó quét mã độc.

- Xem xét các thay đổi bất thường trên Website và khắc phục nếu có.

Thực tế, khi quản trị web, bạn cần theo dõi cập nhật mọi tin tức bảo mật để xử lý kịp thời vì các lỗ hổng bảo mật mới luôn luôn xuất hiện. Chúng ta có thể sống tốt nếu biết sớm và phòng bị kịp thời.

Tham khảo các tin tức bảo mật trong tháng rồi:

Lỗ hổng bảo mật nghiêm trọng trên WooPay – Cần update ngay

Hacker khai thác lỗ hổng bảo mật Elementor Pro

Trình duyệt Chrome dính lỗ hổng bảo mật nghiêm trọng

Chúc may mắn!

hồi xưa hay chê Máy chủ chia sẻ bảo mật kém.

Nhưng mà Máy chủ chia sẻ cài sẵn Cpanel lại thấy tiện đủ đường. Nhất là khi web lỗi hoặc web dính virus, mã độc.

Ifunity 360 quét thời gian thực luôn.

Có mấy web mình phải đưa từ VPS sang Hosting có Cpanel để dùng ké công cụ quét mã độc.

Có thể quét trực tiếp trên VPS đấy ạ, nhưng mất công hơn so với dùng cPanel nhiều.

Thực tế mình gặp rất nhiều sites khách hàng thuê người ta thiết kế rồi để luôn không update 5, 6 năm. Giờ mang về tối ưu và redesign thì phải quét cả code lẫn database rồi mới yên tâm làm tiếp.

mình đang gặp dụ này luôn.

Quản lý cái web cũ.

Mà theme đơn vị trước tự code, cũ quá rồi, không update được.

Phải dùng Php cũ, wordpress cũ và plugin cũ.

Vừa phát hiện ra mã độc nên đem lên Hosting cho quét luôn.

Ở VPS cậu cài thêm cái gì để quét ổn nhất vậy?

Cho mình xin từ khóa để nghiên cứu xem sao.

Bạn có thể tham khảo ClamAV ạ. Nhưng cái này cần review thủ công nên mất thời gian so với công cụ ImunifyAV.

cảm ơn NEO (mình gọi cậu là NEO nhé)

Thanks bạn!

NEO là account đại diện, dùng chung của nhóm viết content cho VHW Team và support ở WPVUI Premium ạ, nhóm mình có 3 người, thỉnh thoảng thì có bạn Loan hỗ trợ thêm.

Em dùng Tinohost, cPanel lúc nào cũng bản mới nhất

AZDigi có cập nhật cpanel chưa nhỉ

Chắc chắn update rồi bạn. cPanel phải contact thông báo đối tác update chứ.

Mình vừa check, đã update latest rồi ạ: